En abril, los expertos de Kaspersky descubrieron una serie de ataques dirigidos contra varias empresas que utilizaban una cadena de vulnerabilidades de día cero en Google Chrome y Microsoft Windows que no se habían descubierto previamente. Una de las vulnerabilidades se utilizó para la ejecución de código a distancia en el navegador web Chrome. Mientras que la otra fue un exploit de elevación de privilegios ajustado para dirigirlo a las versiones más recientes y destacadas de Windows 10. Este último aprovecha dos vulnerabilidades existentes en el núcleo del sistema operativo de Microsoft Windows. La vulnerabilidad de divulgación de información CVE-2021-31955 y la vulnerabilidad de elevación de privilegios CVE-2021-31956. Microsoft hoy ha parchado a ambos como parte del “Martes de parches”.

Una vulnerabilidad de día cero es un tipo de error de software anteriormente desconocido. Una vez descubierto, permite realizar actividades maliciosas de forma discreta, provocando así daños graves e inesperados.

Los últimos meses han visto una ola de actividad de amenazas avanzadas que se aprovechan de los días cero que se encuentran propagándose sin control. A mediados de abril, los expertos de Kaspersky descubrieron una nueva ola de ataques. Altamente dirigidos contra varias empresas que permitieron a los atacantes comprometer sigilosamente las redes que eran su objetivo.

Kaspersky aún no ha encontrado ninguna conexión entre estos ataques y los agentes de amenazas conocidos. Por eso, han apodado a este agente PuzzleMaker.

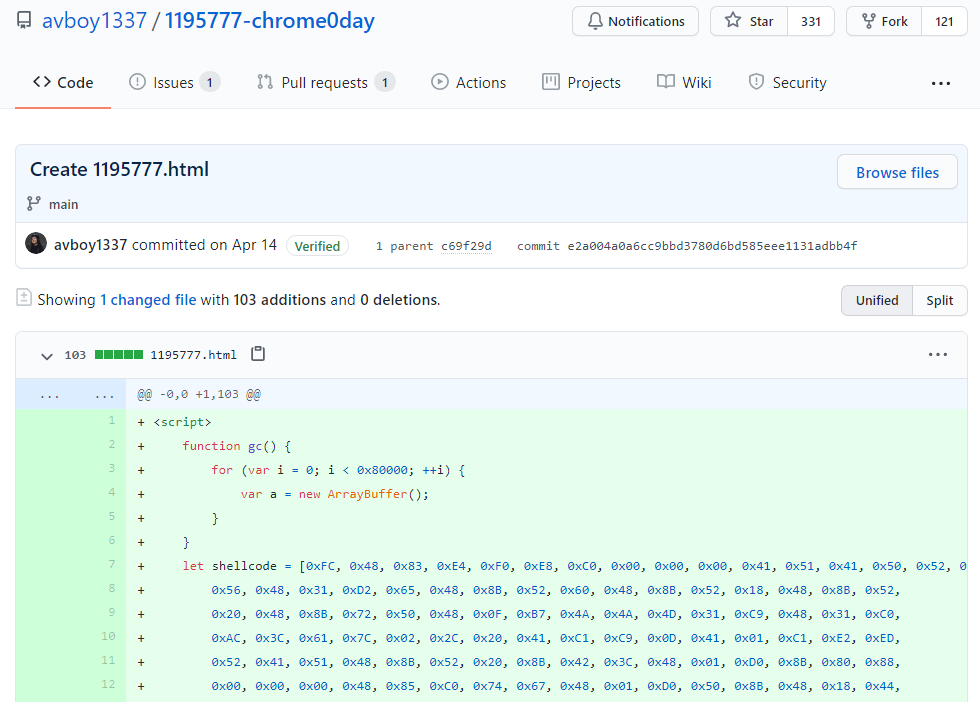

Todos los ataques se llevaron a cabo a través de Chrome y utilizaron una vulnerabilidad que permitía la ejecución a distancia del código.

Aunque los investigadores de Kaspersky no pudieron recuperar el código para el exploit de ejecución a distancia. La cronología y la disponibilidad sugieren que los atacantes estaban usando la vulnerabilidad CVE-2021-21224 que ahora ha sido arreglada. Esta vulnerabilidad estaba relacionada con un error de tipo no coincidente en el V8. Un motor de JavaScript utilizado por los navegadores web Chrome y Chromium. La vulnerabilidad permite a los atacantes explotar el proceso de reproducción de Chrome (los procesos que son responsables de lo que sucede dentro de la lengüeta de los usuarios).

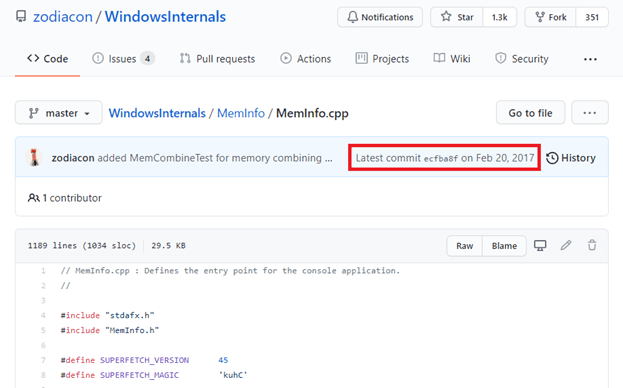

Sin embargo, los expertos de Kaspersky pudieron encontrar y analizar la segunda vulnerabilidad: un exploit de elevación de privilegios que aprovecha dos vulnerabilidades distintas en el núcleo del sistema operativo Microsoft Windows. La primera es una vulnerabilidad de divulgación de información (una vulnerabilidad que filtra información confidencial del núcleo), conocida como CVE-2021-31955. Específicamente, esa vulnerabilidad está relacionada con SuperFetch, una característica introducida por primera vez en Windows Vista que tiene como objetivo reducir los tiempos de carga de software mediante la precarga de aplicaciones de uso común en la memoria.

La segunda vulnerabilidad, una vulnerabilidad de elevación de privilegios

Se le asigna el nombre CVE-2021-31956 y es un heap-based buffer overflow (un tipo de desbordamiento del buffer de una computadora en el Montículo de datos). Los atacantes utilizaron la vulnerabilidad CVE-2021-31956 junto con la función de notificación de Windows (WNF) para crear primitivas de lectura/escritura de memoria arbitrarias y ejecutar módulos de malware con privilegios en el sistema.

Una vez que los atacantes han utilizado tanto los exploits de Chrome como los de Windows para establecerse en el sistema que tienen como objetivo:

El módulo de transición descarga y ejecuta un dropper o gotero de malware más complejo desde un servidor remoto. Este gotero instala entonces dos ejecutables que pretenden ser archivos legítimos pertenecientes al sistema operativo Microsoft Windows. El segundo de estos dos ejecutables es un módulo de shell remoto que puede descargar y cargar archivos, crear procesos, dormir durante ciertos períodos de tiempo y borrarse a sí mismo del sistema infectado.

“Aunque estos ataques eran altamente dirigidos, todavía no podemos vincularlos con ningún agente de amenazas conocido. Es por eso que hemos apodado al agente que está detrás de ellos “PuzzleMaker” y estaremos monitoreando de cerca el panorama de seguridad en busca de actividades futuras o nuevos conocimientos sobre este grupo.

En general, hemos visto varias oleadas de actividad de amenazas destacadas últimamente que son impulsadas por exploits de día cero. Es un recordatorio de que los días cero siguen siendo el método más eficaz para infectar objetivos. Ahora que estas vulnerabilidades se han dado a conocer públicamente, es posible que veamos un aumento de su uso en ataques de este y otros agentes de amenazas. Eso significa que es muy importante que los usuarios descarguen el parche más reciente de Microsoft lo antes posible”. Comenta Boris Larin, investigador de seguridad senior del Equipo de Análisis e Investigación Global (GReAT) en Kaspersky.

Los productos de Kaspersky detectan y protegen contra los exploits de las vulnerabilidades anteriores y los módulos de malware relacionados con ellas.

Para proteger a su organización contra los ataques que aprovechan las vulnerabilidades antes mencionadas, los expertos de Kaspersky recomiendan:

- Actualice su navegador Chrome y Microsoft Windows lo antes posible y hágalo con regularidad.

- Utilice una solución de seguridad confiable en endpoints, como Kaspersky Endpoint Security for Business. Que funciona con prevención de exploits, detección de comportamiento y un motor de corrección que puede revertir acciones maliciosas.

- Instale soluciones anti-APT y EDR, que habilitan capacidades para el descubrimiento y detección de amenazas, investigación y corrección oportuna de incidentes. Proporcione a su equipo de SOC acceso a la inteligencia más reciente sobre amenazas y capacítelos periódicamente con capacitación profesional. Todo lo anterior está disponible en el marco de Kaspersky Expert Security.

- Junto con la protección adecuada para endpoints, los servicios dedicados pueden ayudar contra ataques de alto perfil. El servicio Kaspersky Managed Detection and Response puede ayudar a identificar y detener ataques en sus primeras etapas, antes de que los atacantes logren sus objetivos.

Información adicional sobre estas nuevas vulnerabilidades de día cero está disponible en Securelist.

Si no quieres perderte ningún detalle acerca de videojuegos, tecnología, anime y series, mantente alerta de nuestra sección de noticias.