¡No lo van a creer geekzillos! Amazon sufrió de una vulnerabilidad de seguridad grave que permitía acceder a la información bancaria y personal de los usuarios, pero no se preocupen gracias a Checkmarx pudo corregirla. Acá les compartimos todos los detalles revelados por el equipo de Checkmarx.

El equipo de investigación en Checkmarx descubrió que la aplicación Amazon Photos para Android podría haber permitido que una aplicación maliciosa se instale en los teléfonos de los usuarios robando el token de acceso a Amazon. Esta aplicación de Android cuenta con más de 50 millones de descargas.

El token de acceso de Amazon se utiliza para autenticar al usuario en varias API de Amazon; algunas de las cuales contienen datos personales como el nombre completo, el correo electrónico y la dirección del usuario. Otros, como la API de Amazon Drive, permiten que un atacante tenga acceso total a los archivos del usuario.

Esto se debe a una configuración incorrecta del componente com.amazon.gallery.thor.app.activity.ThorViewActivity; que se exporta implícitamente en el archivo de manifiesto de la aplicación, lo que permite que las aplicaciones externas accedan a él.

Cada vez que se inicia esta actividad, se desencadena una solicitud HTTP que lleva un encabezado con el token de acceso del cliente. Fundamentalmente, los investigadores descubrieron que podían controlar el servidor que recibía esta solicitud.

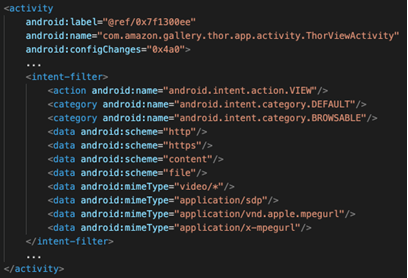

A continuación, se puede observar la definición de la actividad vulnerable en el archivo AndroidManifest:

Como puede verse, la actividad se declara con un intent-filter (Filtro de intentos) que utiliza la aplicación para decidir el destino de la solicitud que contiene el token de acceso.

Sabiendo esto, una aplicación maliciosa instalada en el teléfono de la víctima podría enviar una intención que inicie efectivamente la actividad vulnerable y active la solicitud para que se envíe a un servidor controlado por el atacante.

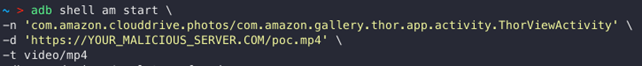

Usamos adb para replicar esta intención:

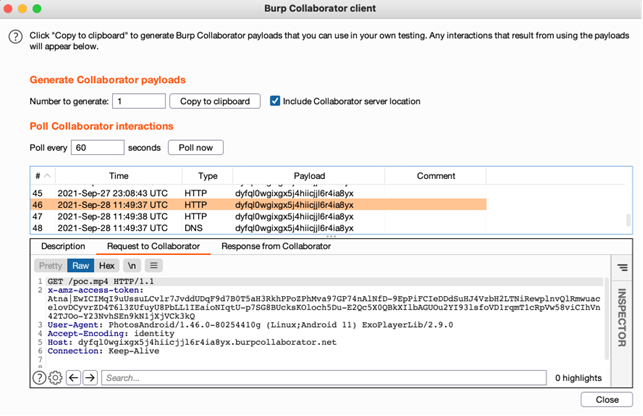

Como resultado, el servidor controlado por el atacante recibiría la siguiente solicitud:

Tenga en cuenta el encabezado x-amz-access-token, que contiene el token de acceso.

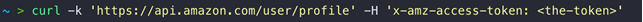

Este token podría usarse para acceder a toda la información del cliente disponible a través de la API de Amazon, como se muestra a continuación:

Además, este token podría usarse para listar los archivos del cliente usando la API de Amazon Drive y luego para leer, re-escribir o incluso eliminar el contenido de cada uno:

En particular, descubrimos que cualquier persona con este token de acceso podía modificar los archivos mientras borraba su historial para que el contenido original no pudiera recuperarse del historial de archivos. Otro punto final de API podría haber permitido la eliminación de archivos y carpetas en Amazon Drive.

Con todas estas opciones disponibles para un atacante, era fácil pensar en un escenario de ransomware como posible vector de ataque. Un actor malicioso simplemente necesitaría leer, cifrar y volver a escribir los archivos del cliente mientras borra su historial.

Además, las API destacadas en este artículo son solo un pequeño subconjunto de todo el ecosistema de Amazon, por lo que es posible que un atacante también pueda acceder a otras API de Amazon con el mismo token.

Al descubrir este conjunto de vulnerabilidades, nuestra primera acción fue contactar al equipo de desarrollo de Amazon Photos. Debido al alto impacto potencial de la vulnerabilidad y la alta probabilidad de éxito en escenarios de ataques reales, Amazon consideró que se trataba de un problema de alta gravedad y lanzó una solución poco después de que se informará.

7 de noviembre de 2021 – Resultados completos informados al Programa de Investigación de Vulnerabilidad de Amazon

8 de noviembre de 2021 – Amazon confirmó la recepción del informe

18 de diciembre de 2021 – Los problemas declarados por Amazon se resuelven y la solución se implementa en producción

Fue un placer colaborar de manera tan eficaz con el equipo de Amazon; que asumió la propiedad y fue profesional durante el proceso de divulgación y corrección. Por este motivo, y gracias a una gran colaboración, otorgamos al equipo de seguridad de Amazon el sello de aprobación de Checkmarx.

Y como siempre, nuestro equipo de investigación de seguridad continuará enfocándose en formas de mejorar las prácticas de seguridad de las aplicaciones en todas partes.

Esto es una muestra más de cómo Checkmarx ayuda a las compañías a estar más seguras y proteger su información.