Tabla de contenidos

El mundo de las criptomonedas es divertido e interesante. Con cada aumento del valor de Bitcoin, más y más personas se involucran en el juego de vender, extraer e intercambiar activos digitales. Sin embargo, el patio de recreo es tentador tanto para las personas honestas como para las maliciosas. El malware que se centra en el robo de criptomonedas se ha convertido en una rutina.

Una familia de malware específica que enfatiza lo fácil que puede ser perder sus criptomonedas se llama HackBoss. Es un malware simple pero muy efectivo que posiblemente ha robado más de $ 560,000 USD a las víctimas hasta ahora. Y se difunde principalmente a través de Telegram.

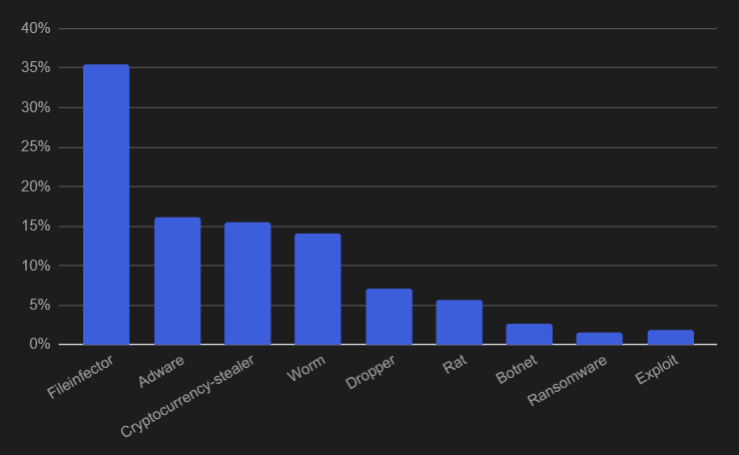

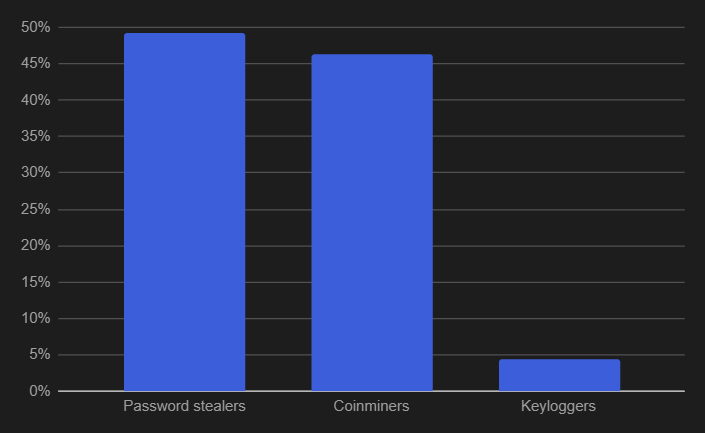

El malware diseñado para robar criptomonedas se incluye en una de tres categorías principales:

- Ladrones de contraseñas: malware que se centra en robar carteras de criptomonedas o archivos con contraseñas.

- Coinminers: malware que utiliza la potencia computacional de la máquina de la víctima para extraer criptomonedas.

Keyloggers: malware que registra las pulsaciones de teclas para registrar contraseñas o frases iniciales.

Estas tres categorías de malware relacionado con criptomonedas combinadas fueron el tercer tipo de malware más común visto en la naturaleza durante el año pasado.

Los ladrones de contraseñas se han centrado en las criptomonedas desde hace mucho tiempo. Es muy fácil agregar una funcionalidad para robar billeteras de criptomonedas a un ladrón de contraseñas, lo que significa que es poco común en estos días encontrar un ladrón de contraseñas que no busque billeteras de criptomonedas. Debido a esto, las personas deben tener un cuidado especial con sus contraseñas, billeteras y activos digitales.

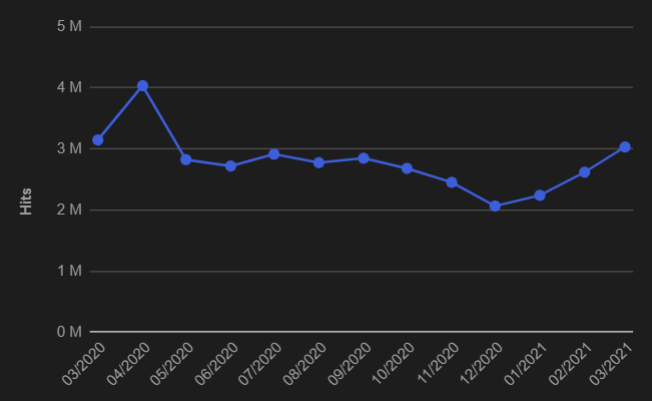

El siguiente gráfico muestra el progreso del número total de accesos a nuestra base de usuarios por mes desde marzo de 2020 hasta marzo de 2021 para el malware que roba criptomonedas.

Y la división entre las tres categorías de malware durante el mismo período de tiempo se muestra a continuación.

HackBoss

HackBoss es un simple malware que roba criptomonedas, pero su ganancia monetaria es significativa. El aspecto más interesante de este malware es la forma en que se entrega a las víctimas. Los autores de HackBoss poseen un canal de Telegram que utilizan como fuente principal para difundir el malware. Un canal de Telegram es una herramienta para transmitir mensajes públicos a una gran audiencia. Cualquiera puede suscribirse a un canal específico y recibir una notificación en su teléfono con cada nueva publicación. Además, solo los administradores del canal tienen derecho a publicar y cada publicación muestra el nombre del canal como editor, no el nombre de una persona.

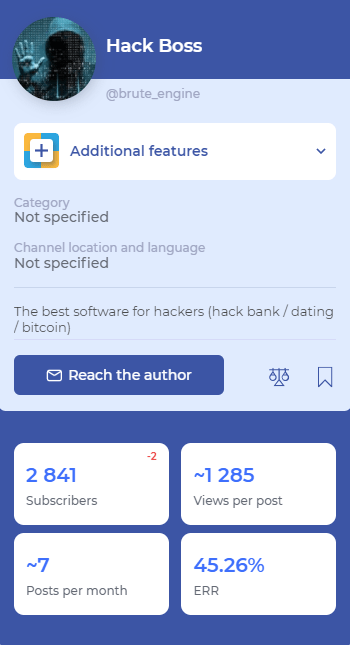

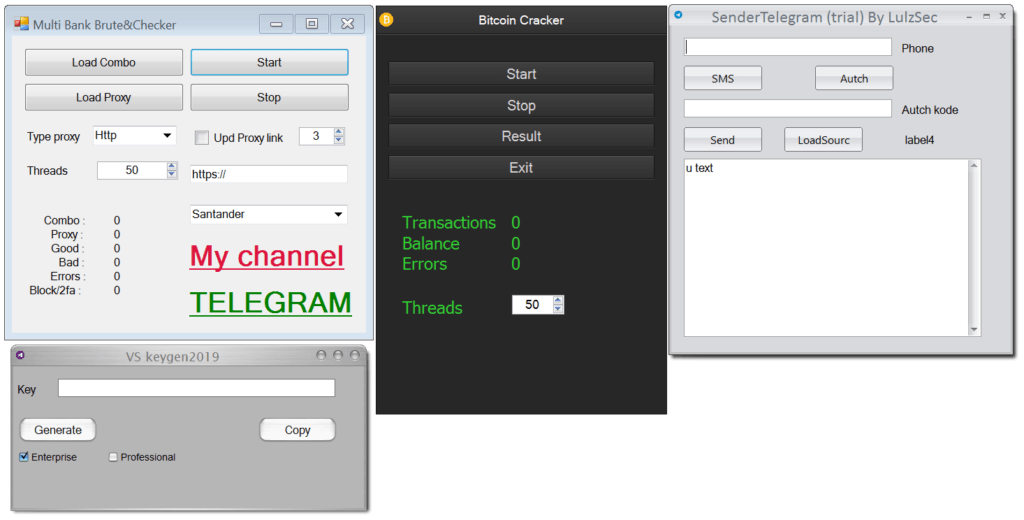

Los autores del malware HackBoss poseen un canal llamado Hack Boss (de ahí el nombre de la propia familia de malware) que se promociona como un canal para proporcionar “El mejor software para piratas informáticos (hack bank / dating / bitcoin)”.

El software que se supone que se publica en este canal varía desde crackers bancarios y de sitios sociales hasta varias billeteras de criptomonedas y crackers de claves privadas o generadores de códigos de tarjetas de regalo. Sin embargo, aunque se promete que cada aplicación promocionada será una aplicación de piratería o craqueo, nunca lo es. La verdad es bastante diferente: cada publicación publicada contiene solo un malware de robo de criptomonedas oculto como una aplicación de piratería o craqueo. Además, ninguna aplicación publicada en este canal ofrece el comportamiento prometido: todas son falsas.

El canal Hack Boss se creó el 26 de noviembre de 2018

Hasta ahora tiene más de 2500 suscriptores. Los autores publican un promedio de 7 publicaciones por mes y cada publicación es vista aproximadamente 1,000 veces.

Las publicaciones en el canal Hack Boss que promueven una aplicación falsa de pirateo o craqueo generalmente contienen un enlace al almacenamiento de archivos encriptados o anónimos desde el cual se puede descargar la aplicación. La publicación también contiene una descripción falsa de la supuesta funcionalidad de la aplicación y capturas de pantalla de la interfaz de usuario de la aplicación. A veces también contiene un enlace a un canal de YouTube en https://www.youtube.com/channel/UC1IEdha7riKwVCfPk (el canal se eliminó en el momento de la publicación) llamado Bank God con un video promocional.

Después de descargar la aplicación como un archivo .zip, puede ejecutar el archivo .exe dentro y se mostrará una interfaz de usuario simple.

La aplicación en sí no tiene ninguno de los comportamientos prometidos. Básicamente, es solo la interfaz de usuario solicitada que puede abrir un directorio de archivos o abrir una ventana, pero su funcionalidad principal y maliciosa se activa cuando una víctima hace clic en cualquier botón de la interfaz de usuario. Después de eso, una carga útil maliciosa se descifra y ejecuta en el directorio AppData \ Local o AppData \ Roaming. También se puede configurar para que se ejecute al inicio configurando el valor en la clave de registro HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run o se puede programar una tarea para ejecutar la carga útil maliciosa repetidamente cada minuto.

La funcionalidad de la carga útil maliciosa es bastante simple.

Comprueba regularmente el contenido del portapapeles en busca de un formato de billetera de criptomonedas y, si hay una dirección de billetera allí, la reemplaza con una de sus propias billeteras. La carga útil maliciosa sigue ejecutándose en la computadora de la víctima incluso después de que se cierra la interfaz de usuario de la aplicación. Si el proceso malicioso finaliza, por ejemplo, a través del Administrador de tareas, puede activarse nuevamente en el inicio o por la tarea programada en el siguiente minuto

Aunque el malware en sí no es sofisticado, puede ser muy eficaz. Muchas personas poseen algunas monedas de criptomonedas hoy en día y envían monedas a través de aplicaciones informáticas. La ejecución de una aplicación falsa que genera un proceso malicioso que verifica e intercambia continuamente el contenido del portapapeles puede generar una pérdida monetaria significativa. Eventualmente, la víctima puede iniciar una aplicación válida de criptomonedas en su computadora y querrá enviar monedas de criptomonedas reales a otra persona.

Copiar la dirección de la billetera de criptomonedas receptora alertará al proceso malicioso que ya se está ejecutando, que cambiará la dirección de la billetera por una propia. Un usuario un poco menos atento puede presionar el botón de pago sin darse cuenta de que la dirección de la billetera copiada ha cambiado mientras tanto y perder sus monedas.

Un actor malintencionado solo necesita estar un poco ocupado mientras promueve aplicaciones falsas simples y la ganancia monetaria puede ser considerable. Y eso es lo que hacen constantemente los creadores de malware HackBoss.

El canal de Hack Boss Telegram no es el único lugar donde promocionan su aplicación falsa.

También mantienen un blog en cranhan.blogspot.Com que solo contiene publicaciones que promocionan sus aplicaciones falsas, tienen canales de YouTube con videos promocionales y publican anuncios en foros y debates públicos.

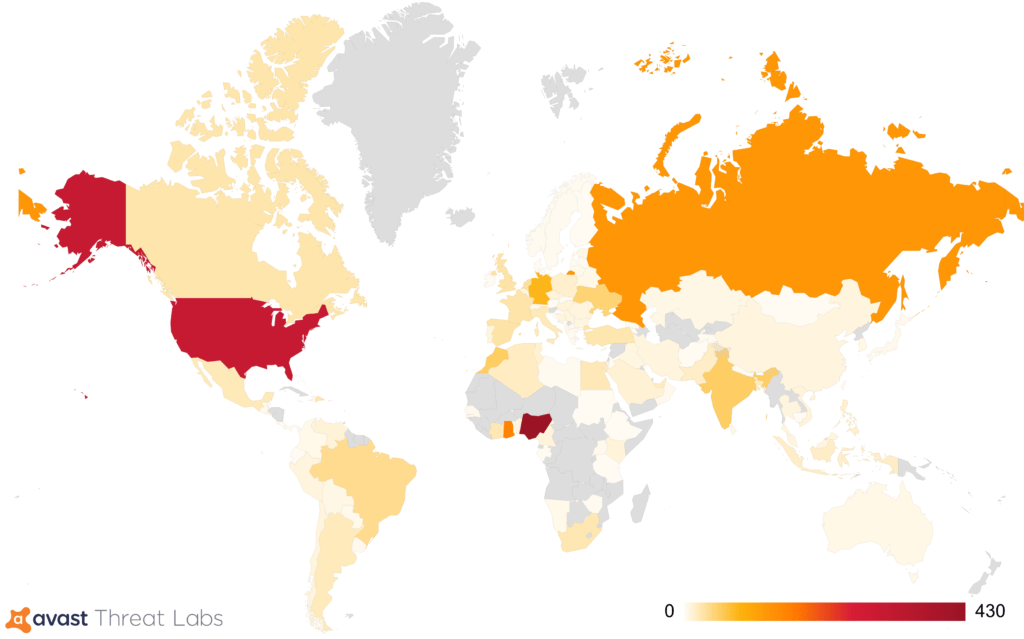

Las estadísticas sobre la propagación de este malware en nuestra base de usuarios desde noviembre de 2018 se pueden ver a continuación.

Ganancia monetaria de HackBoss

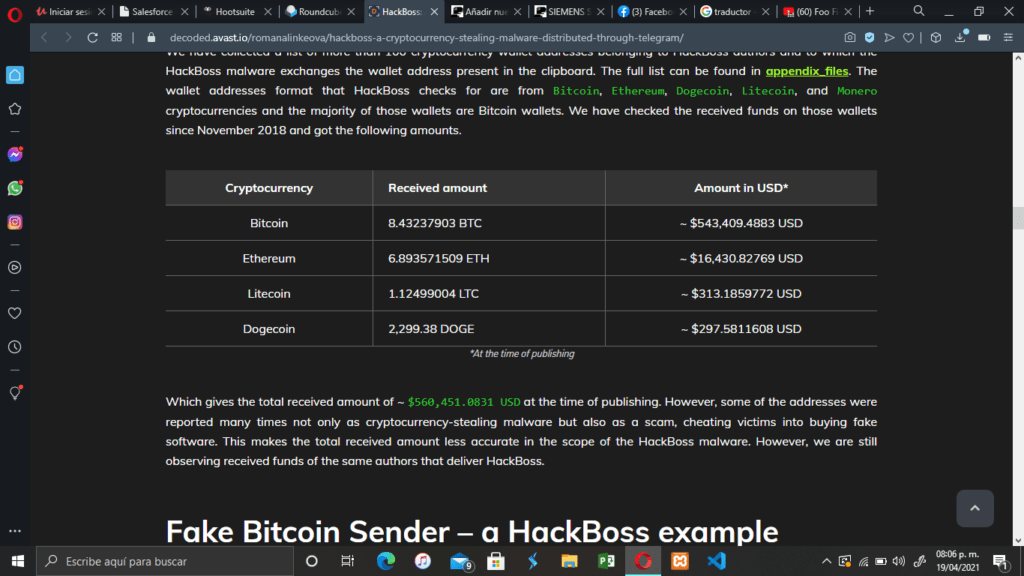

Se han recopilado una lista de más de 100 direcciones de billetera de criptomonedas que pertenecen a los autores de HackBoss y a las que el malware HackBoss intercambia la dirección de billetera presente en el portapapeles. La lista completa se puede encontrar en appendix_files. El formato de direcciones de billetera que verifica HackBoss es de las criptomonedas Bitcoin, Ethereum, Dogecoin, Litecoin y Monero, y la mayoría de esas billeteras son billeteras Bitcoin. Hemos verificado los fondos recibidos en esas billeteras desde noviembre de 2018 y se obtuvieron las siguientes cantidades.

Lo que da la cantidad total recibida de ~ $ 560,451.0831 USD en el momento de la publicación. Sin embargo, algunas de las direcciones se informaron muchas veces no solo como malware que roba criptomonedas, sino también como una estafa, que engaña a las víctimas para que compren software falso. Esto hace que la cantidad total recibida sea menos precisa en el alcance del malware HackBoss. Sin embargo, todavía estamos observando fondos recibidos de los mismos autores que entregan HackBoss.

Si no quieres perderte ningún detalle acerca de Videojuegos, tecnología, anime y series, mantente alerta de nuestra sección de noticias.