Tabla de contenidos

geekzillos, nunca nos cansaremos de recordarles la importancia de la ciberseguridad y otro motivo para ponernos alerta es POLONIUM, un grupo de ciberespionaje que ataca a diferentes organizaciones a través de malware personalizado. Afortunadamente contamos con la ayuda de los especialistas de ESET, que nos resuelven todas nuestras dudas en torno a esta ciberamenaza.

Investigadores de ESET, compañía líder en detección proactiva de amenazas, revelan sus hallazgos sobre un grupo de APT (amenaza persistente avanzada) sobre el cual hay poca información pública disponible y se desconoce cuál es el vector de compromiso inicial que utiliza. POLONIUM es un grupo de ciberespionaje que fue documentado por primera vez en junio de 2022 por MSTIC y de acuerdo a su evaluación, es un grupo con sede en Líbano que coordina sus actividades con otros actores afiliados al Ministerio de Inteligencia y Seguridad de Irán (MOIS).

Los sectores a los que apuntó este grupo incluyen ingeniería, tecnología de la información, derecho, comunicaciones, marketing y gestión de marca, medios de comunicación, seguros y servicios sociales. Los hallazgos, que fueron presentados a fines de septiembre en la conferencia Virus Bulletin 2022. Incluyen las tácticas utilizadas por este grupo, así como detalles sobre una serie de backdoors que no habían sido documentados anteriormente.

Puntos destacados:

- Enfocado únicamente en objetivos israelíes, POLONIUM atacó a más de una docena de organizaciones en varios mercados verticales, como ingeniería, tecnología de la información, legal, comunicaciones, marketing, medios, seguros y servicios sociales.

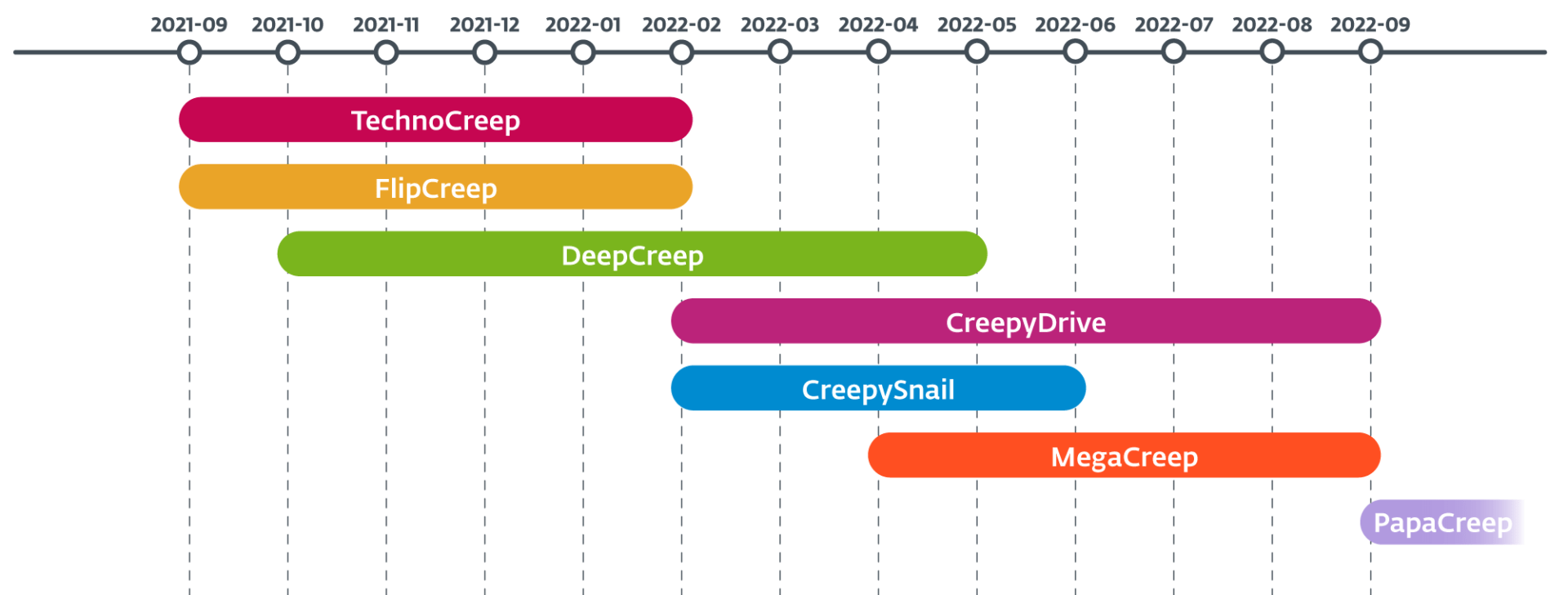

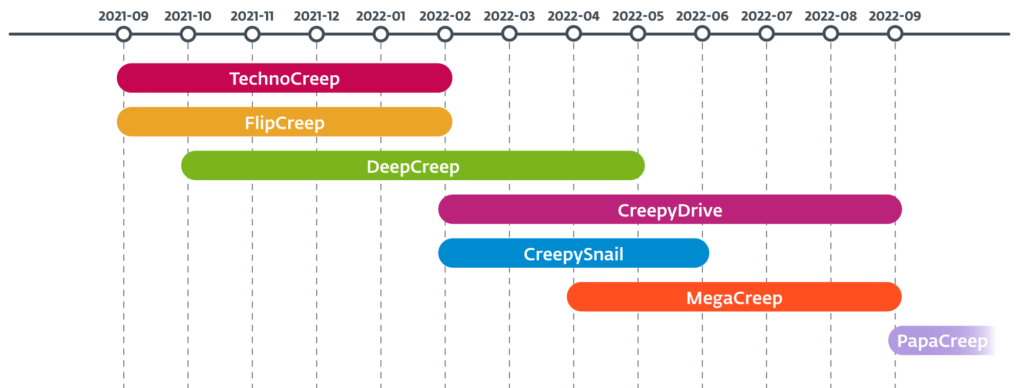

- Según los datos de la telemetría de ESET, el grupo ha utilizado al menos siete backdoors personalizados diferentes desde septiembre de 2021 a esta parte y al momento sigue en actividad.

- El grupo desarrolló herramientas personalizadas para tomar capturas de pantalla, registrar pulsaciones de teclado, espiar a través de la cámara web, abrir shells inversas, exfiltrar archivos y más.

- Para la comunicación a través de un servidor de comando y control (C&C), POLONIUM abusa de servicios comunes en la nube como Dropbox, OneDrive y Mega.

Las numerosas versiones y cambios que POLONIUM introdujo en sus herramientas personalizadas muestran un esfuerzo continuo y de largo plazo del grupo para espiar a sus objetivos. Si bien desde ESET no se ha observado qué comandos ejecutaron los operadores en las máquinas comprometidas. Se puede inferir de su conjunto de herramientas que están interesados en recopilar datos confidenciales de los sistemas de sus víctimas. El grupo no parece participar en acciones de sabotaje o ransomware.

Backdoors personalizadas

El conjunto de herramientas de POLONIUM está compuesto por siete backdoors personalizadas, que son:

- CreepyDrive, que abusa de los servicios en la nube de OneDrive y Dropbox para C&C.

- CreepySnail, que ejecuta comandos recibidos desde la propia infraestructura de los atacantes

- DeepCreep y MegaCreep, que utilizan los servicios de almacenamiento de archivos de Dropbox y Mega, respectivamente

- FlipCreep, TechnoCreep y PapaCreep, que reciben comandos de los servidores del atacante. El grupo también ha utilizado varios módulos personalizados para espiar a sus objetivos.

“Si bien no se identificó cómo el grupo obtuvo acceso inicial a los sistemas de las víctimas, algunas de las credenciales para la cuenta VPN de Fortinet de las víctimas fueron filtradas en septiembre de 2021 y luego publicadas en línea. Por lo tanto, es posible que los atacantes obtuvieran acceso a las redes internas de las víctimas abusando de las credenciales de VPN filtradas. POLONIUM es un grupo en actividad que constantemente introduce modificaciones a las herramientas personalizadas que utiliza y que hemos observado más de 10 módulos maliciosos diferentes desde que comenzamos a monitorear la actividad del grupo. La mayoría de estos módulos han sido actualizados a lo largo del tiempo y muchos de ellos cuentan con varias versiones o con cambios menores para una versión determinada. Además, mencionamos que los reportes públicos y de inteligencia sobre POLONIUM son escasos y limitados, probablemente porque los ataques que realiza el grupo son muy dirigidos y porque el vector de acceso inicial no se conoce. Igualmente, el equipo de ESET Research continuará monitoreando la actividad del grupo y documentando sus ataques”.

Matías Porolli, Investigador de Malware de ESET.

Te recomendamos: ESET informa sobre el ataque que sufrió Uber e investiga lo sucedido

Algunas de las características más interesantes según ESET del conjunto de herramientas que utiliza este grupo son:

Abundancia de herramientas

Se observaron siete backdoors personalizados diferentes utilizados por el grupo desde septiembre de 2021. También otros módulos maliciosos utilizados para registrar pulsaciones de teclado, tomar capturas de pantalla, ejecutar comandos de manera remota en el equipo víctima, tomar fotos a través de la cámara web o exfiltrar archivos.

Herramientas personalizadas

En varios ataques llevados adelante por este grupo en un corto período de tiempo, se detectó que el mismo componente contenía cambios menores. En algunos otros casos se observó un módulo, escrito desde cero, que seguía la misma lógica que algunos componentes anteriores. Solo en unos pocos casos se observó al grupo usar herramientas o códigos disponibles de forma pública. Todo esto nos indica que POLONIUM crea y mantiene sus propias herramientas.

Servicios en la nube

El grupo abusa de servicios en la nube como Dropbox, OneDrive y Mega para las comunicaciones de C&C (recibir comandos y exfiltrar datos).

Componentes más pequeños

La mayoría de los módulos maliciosos del grupo son pequeños, con una funcionalidad limitada. En un caso, los atacantes usaron un módulo para tomar capturas de pantalla y otro para subirlas al servidor de C&C. Siguiendo el mismo criterio, al grupo le gusta dividir el código en sus backdoors. Distribuyendo la funcionalidad maliciosa en varias DLL pequeñas. Tal vez esperando que los defensores o investigadores no observen la cadena de ataque completa.

No cabe duda de que cada vez los ciberataques son cada vez más sofisticados y POLONIUM no parece tener intenciones de detenerse.