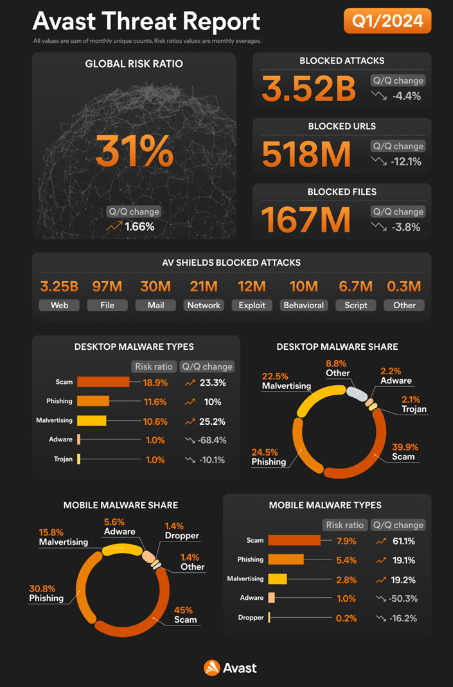

Avast, ha informado que las amenazas de ingeniería social, basadas en la manipulación humana, constituyen la mayoría de las ciberamenazas en 2024. Según el más reciente Avast Threat Report, que analiza el panorama de amenazas entre enero y marzo de 2024, las estafas, el phishing y el malvertising conformaron el 90% de todas las amenazas en dispositivos móviles y el 87% de las amenazas en computadoras de escritorio. Además, el equipo de investigación de amenazas detectó un aumento significativo en las estafas que emplean tácticas sofisticadas, como el uso de tecnología deepfake, la sincronización de audio manipulada por IA y el secuestro de YouTube y otros canales sociales para difundir contenido fraudulento.

YouTube: Una potente puerta de entrada para los delincuentes

Aunque todas las redes sociales son un caldo de cultivo natural para las estafas, YouTube se ha convertido en un importante canal para la delincuencia. Según la telemetría de Avast, 4 millones de usuarios únicos fueron protegidos contra amenazas en YouTube durante 2023, y aproximadamente 500.000 fueron protegidos de enero a marzo de 2024.

Los sistemas automatizados de publicidad combinados con el contenido generado por los usuarios proporcionan una puerta de entrada para que los ciberdelincuentes eludan las medidas de seguridad convencionales, lo que convierte a YouTube en un potente canal para desplegar phishing y malware. Entre las amenazas más destacadas de la plataforma se encuentran los ladrones de credenciales como Lumma y Redline, las páginas de aterrizaje de phishing y estafas, y el software malicioso disfrazado de software legítimo o actualizaciones.

Los estafadores también han recurrido mucho a los vídeos como señuelo. Ya sea a partir de imágenes de archivo o de un elaborado deepfake, los estafadores están utilizando todas las variedades de vídeo en sus amenazas. Una de las técnicas más extendidas consiste en explotar a personas famosas y acontecimientos mediáticos significativos para atraer a grandes audiencias. Estas campañas suelen utilizar vídeos deepfake, los cuales son creados tomando vídeos oficiales de eventos y utilizando la IA para manipular la sincronización de audio. Estos vídeos mezclan a la perfección el audio alterado con los elementos visuales existentes, lo que dificulta al ojo inexperto distinguirlos de los auténticos.

Además, YouTube sirve de conducto a los sistemas de distribución de tráfico (TDS), dirigiendo a la gente a sitios maliciosos y apoyando estafas que van desde falsos regalos a esquemas de inversión.

Algunas de las tácticas más comunes a través de las cuales YouTube es explotado para estafas incluyen:

- Campañas de phishing dirigidas a creadores: Los atacantes envían correos electrónicos personalizados a los creadores de YouTube proponiéndoles oportunidades de colaboración fraudulentas. Una vez establecida la confianza, envían enlaces a malware bajo la apariencia de software necesario para la colaboración, lo que a menudo conduce al robo de cookies o al compromiso de la cuenta.

- Descripciones de vídeo comprometidas: Los atacantes suben vídeos con descripciones que contienen enlaces maliciosos, haciéndose pasar por descargas legítimas de software relacionado con juegos, herramientas de productividad o incluso programas antivirus, engañando a los usuarios para que descarguen malware.

- Secuestro de canales para estafas: Al hacerse con el control de canales de YouTube a través de phishing o malware, los atacantes reutilizan estos canales para promover estafas ((como estafas de criptomonedas)) que a menudo implican falsos sorteos que requieren un depósito inicial de los espectadores.

- Explotación de marcas de software y dominios de apariencia legítima: Los atacantes crean sitios web que imitan a empresas de renombre en las que la gente confía y ofrecen software descargable ilegítimo.

- Ingeniería social a través de contenidos de vídeo: Los atacantes publican vídeos tutoriales u ofertas de software crackeado, guiando a la gente a descargar malware disfrazado de herramientas útiles. Esta táctica se aprovecha de las personas que buscan acceso gratuito a servicios o software que, de otro modo, serían de pago, aprovechando los algoritmos de búsqueda y recomendación de YouTube para captar víctimas potenciales.

El creciente negocio del malware como servicio (MaaS)

Con el aumento de las estafas, los ciberdelincuentes están aprovechando una nueva oportunidad de negocio: El malware como servicio (MaaS). A través de este modelo, los grupos de delincuencia organizada pueden reclutar a delincuentes a menor escala que quieran ganar dinero rápido distribuyendo malware en nombre del grupo. Estos delincuentes pueden comprar el malware, suscribirse a él o compartir los beneficios en una asociación de tipo comisión.

Los programas maliciosos más utilizados en MaaS son los ladrones de información, que siguen encontrando nuevos canales de distribución. Por ejemplo, se observó que DarkGate se propagaba a través de Microsoft Teams, utilizando phishing. Lumma Stealer, otro ladrón de información MaaS, sigue propagándose a través de software infectado difundido en YouTube, utilizando falsos tutoriales para engañar a las víctimas. Esto subraya aún más que estas cepas (y sus creadores) nunca pierden la oportunidad de aprovechar la ingeniería social para distribuir malware.

“El primer trimestre de 2024, registramos el ratio de riesgo cibernético más alto de la historia, es decir, la mayor probabilidad de que cualquier individuo sea el objetivo de un ciberataque”, afirma Jakub Kroustek, Director de Investigación de Malware de Gen. “Por desgracia, los humanos son el eslabón más débil de la cadena de seguridad digital, y los ciberdelincuentes lo saben. Se aprovechan de las emociones humanas y de la búsqueda de conocimiento para infiltrarse en la vida y los dispositivos de las personas con fines lucrativos”.