Tabla de contenidos

geekzillos, ¡mucho cuidado! El sector de la educación también debe fortalecer su seguridad. ¿Quieren saber la razón? No se pierdan los detalles a continuación.

La educación es en esencia una «industria de industrias», ya que las instituciones de K-12 y educación superior gestionan datos que pueden incluir registros de salud, información financiera y otros datos regulados. Al mismo tiempo, sus instalaciones pueden alojar sistemas de procesamiento de pagos, redes que se utilizan como proveedores de servicios de internet (ISP) y otra infraestructura diversa. Las ciberamenazas que Microsoft observa en diferentes industrias tienden a intensificarse en la educación, y los actores malintencionados han identificado que este sector es inherentemente vulnerable. Con un promedio de 2,507 intentos de ciberataques por semana, las universidades son objetivos principales para malware, phishing y vulnerabilidades en dispositivos IoT.

La falta de personal de seguridad y la propiedad de los activos de TI también influyen en los riesgos cibernéticos de las organizaciones educativas. Los sistemas escolares y universitarios, al igual que muchas empresas, suelen enfrentar una escasez de recursos de TI y operan con una mezcla de sistemas modernos y heredados. Microsoft ha observado que, en los Estados Unidos, los estudiantes y el personal académico son más propensos a utilizar dispositivos personales en comparación con Europa. Sin embargo, independientemente de quién posea los dispositivos, en estas y otras regiones, los usuarios ocupados no siempre tienen una mentalidad de seguridad.

Esta edición de Cyber Signals analiza los desafíos de ciberseguridad que enfrentan las aulas y los campus, destacando la necesidad crítica de defensas sólidas y medidas proactivas. Desde dispositivos personales hasta clases virtuales y la investigación almacenada en la nube, la huella digital de los distritos escolares, universidades y colegios se ha multiplicado exponencialmente.

Instantánea de seguridad

Informe de amenazas

Un entorno único, valioso y vulnerable

La base de usuarios en el sector educativo es muy diferente a la de una gran empresa comercial típica. En el entorno K-12, los usuarios incluyen estudiantes desde tan solo seis años. Al igual que cualquier organización del sector público o privado, los distritos escolares y las universidades cuentan con un amplio rango de empleados, incluyendo administración, personal de atletismo, servicios de salud, mantenimiento, profesionales de alimentos, entre otros. Las múltiples actividades, anuncios, recursos de información, sistemas de correo electrónico abiertos y la participación de estudiantes crean un ambiente altamente dinámico para las ciberamenazas.

El aprendizaje virtual y remoto también ha ampliado las aplicaciones educativas dentro de los hogares y oficinas. Los dispositivos personales y de múltiples usuarios son omnipresentes y, a menudo, no están gestionados. Los estudiantes no siempre son conscientes de la ciberseguridad ni de lo que permiten que sus dispositivos accedan.

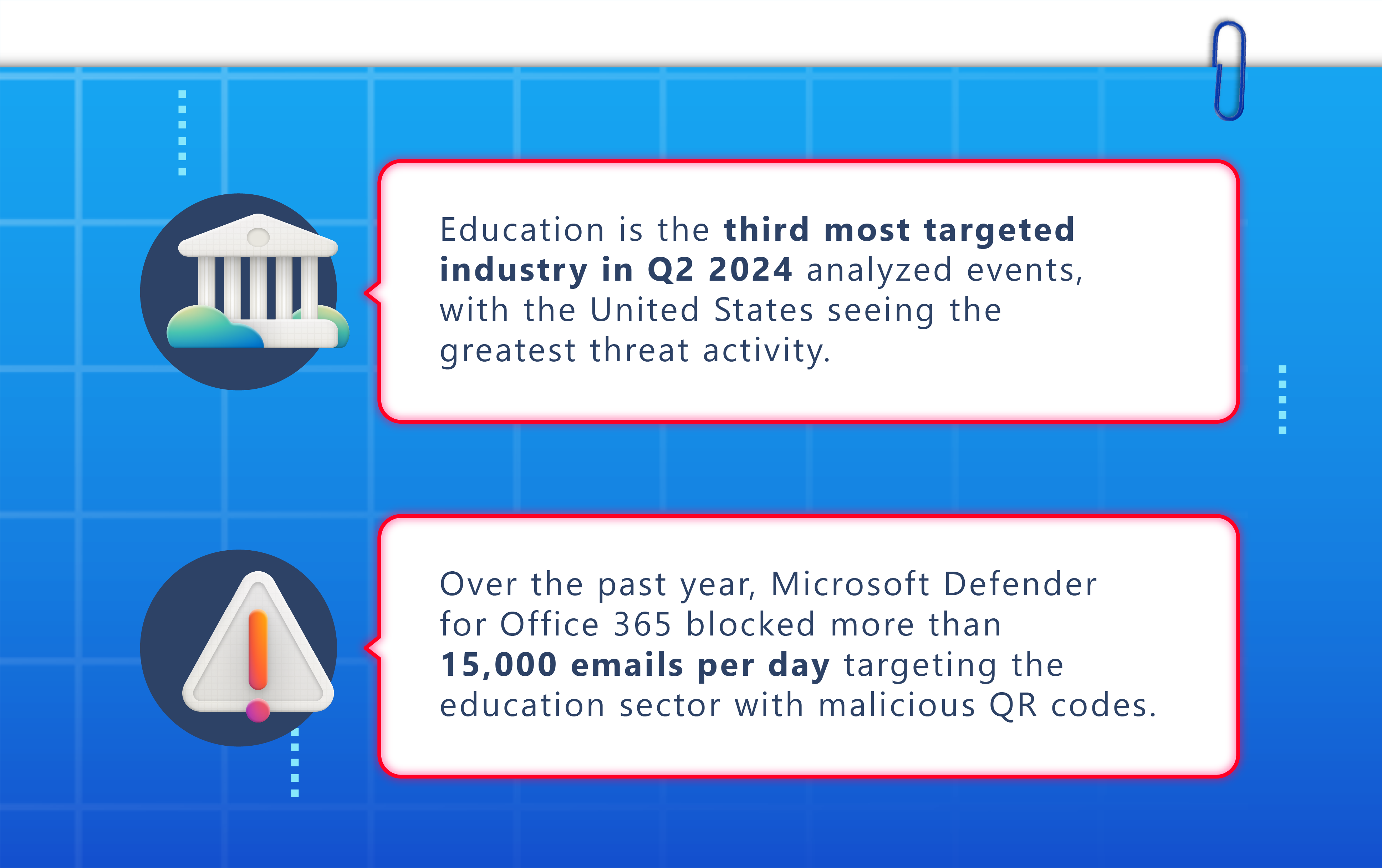

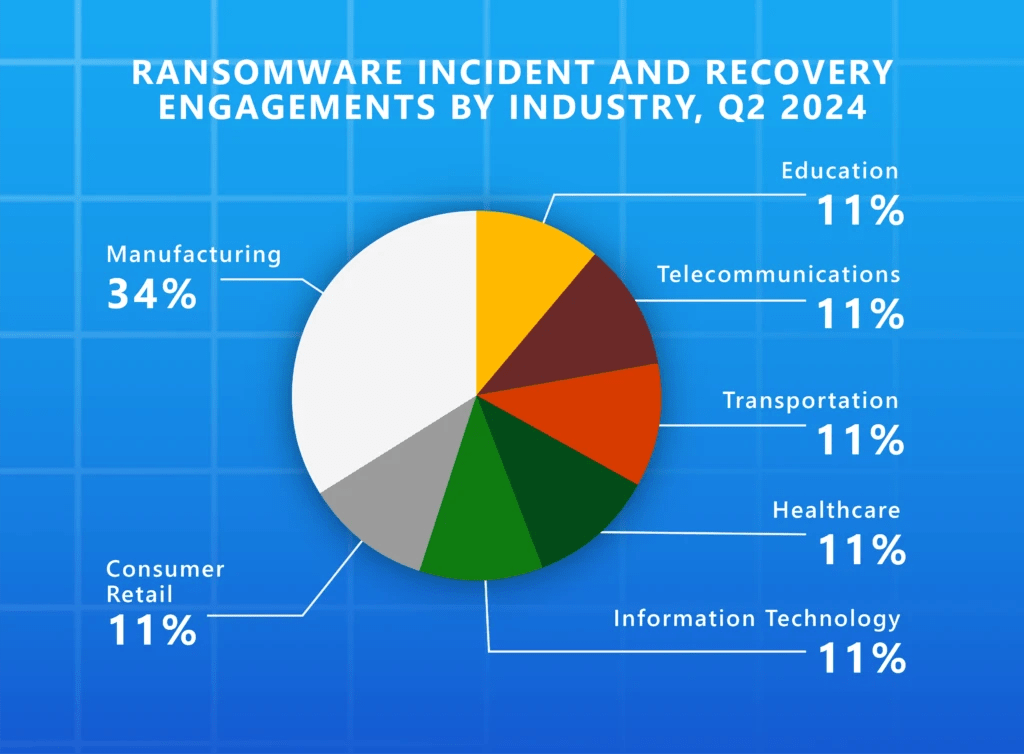

La educación también se encuentra en la primera línea de los ataques, ya que los adversarios prueban sus herramientas y técnicas en este sector. Según los datos de Microsoft Threat Intelligence, el sector educativo es el tercer más atacado, y los Estados Unidos registran la mayor actividad de ciberamenazas.

Las ciberamenazas no solo preocupan a los Estados Unidos. Según la Encuesta de Brechas de Ciberseguridad 2024 del Departamento de Ciencia, Innovación y Tecnología del Reino Unido, el 43% de las instituciones de educación superior del Reino Unido informaron haber experimentado una brecha o ciberataque al menos semanalmente.2

Los códigos QR ofrecen una superficie de ataque fácil de disfrazar para ataques de phishing

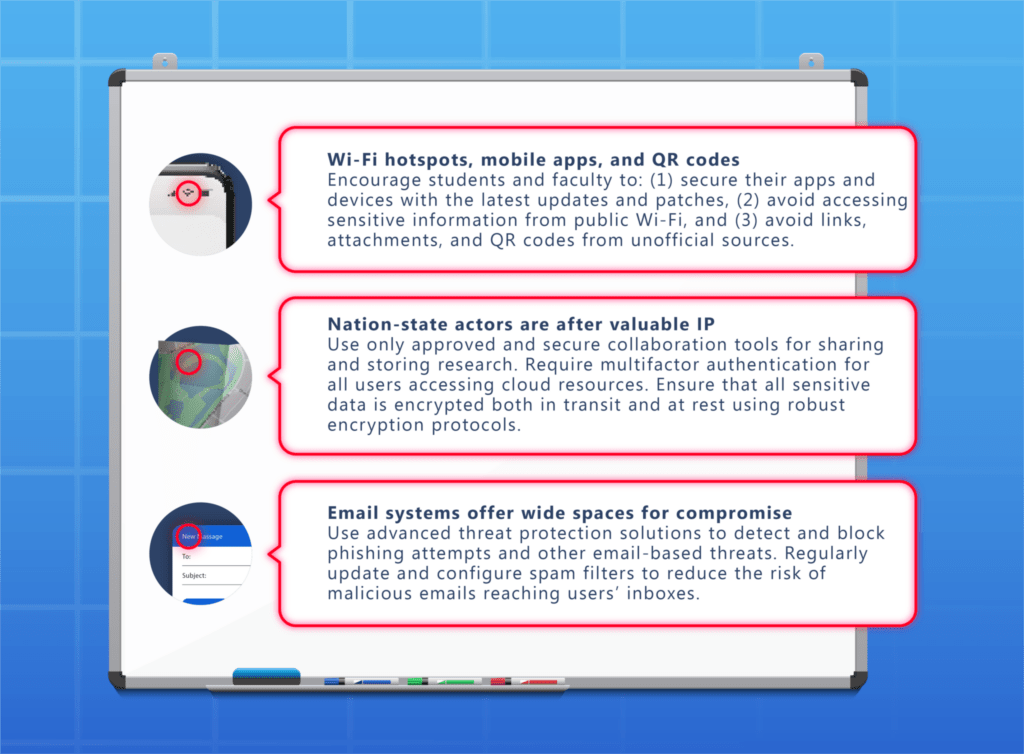

Hoy en día, los códigos de respuesta rápida (QR) son bastante populares, lo que ha aumentado los riesgos de ataques de phishing diseñados para obtener acceso a sistemas y datos. Imágenes en correos electrónicos, folletos sobre eventos en el campus, pases de estacionamiento, formularios de ayuda financiera y otras comunicaciones oficiales a menudo contienen códigos QR. Los espacios educativos, tanto físicos como virtuales, pueden ser de los entornos más saturados de códigos QR, debido a la cantidad de volantes, tablones de anuncios digitales y correspondencia casual que ayudan a los estudiantes a navegar entre currículos, asuntos institucionales y sociales. Esto crea un entorno atractivo para que los actores malintencionados ataquen a usuarios que buscan ahorrar tiempo con un rápido escaneo de imagen.

Recientemente, la Comisión Federal de Comercio de los Estados Unidos emitió una alerta de consumo sobre la creciente amenaza de los códigos QR maliciosos que se utilizan para robar credenciales de inicio de sesión o instalar malware.3

La telemetría de Microsoft Defender para Office 365 muestra que diariamente se dirigen más de 15,000 mensajes con códigos QR maliciosos hacia el sector educativo, incluyendo ataques de phishing, spam y malware.

Te recomendamos: Metaphor: ReFantazio

Las herramientas de software legítimo se pueden usar para generar rápidamente códigos QR con enlaces incrustados, enviados por correo electrónico o publicados físicamente como parte de un ataque cibernético. Estos códigos son difíciles de escanear para las soluciones tradicionales de seguridad de correo electrónico, lo que hace que sea aún más importante que el personal y los estudiantes utilicen dispositivos y navegadores con defensas web modernas.

Los usuarios en el sector educativo a menudo utilizan dispositivos personales sin seguridad en el punto final. Los códigos QR permiten a los actores malintencionados redirigir el ataque a estos dispositivos. El phishing mediante códigos QR (que está diseñado para dirigirse a dispositivos móviles) demuestra cómo los dispositivos móviles se han convertido en vectores de ataque para acceder a cuentas personales y empresariales, incluyendo cuentas bancarias. Esto subraya la necesidad de protección y visibilidad de los dispositivos móviles. Microsoft ha logrado interrumpir significativamente los ataques de phishing con códigos QR. Este cambio de táctica se refleja en la disminución sustancial de los correos electrónicos de phishing diarios interceptados por el sistema, que pasaron de 3 millones en diciembre de 2023 a solo 179,000 en marzo de 2024.

Las universidades presentan desafíos únicos. Gran parte de la cultura universitaria se basa en la colaboración y el intercambio para impulsar la investigación y la innovación. Los profesores, investigadores y otros miembros del cuerpo docente operan bajo la premisa de que la tecnología, la ciencia y el conocimiento en general deben compartirse ampliamente. Si alguien, que parece ser un estudiante, colega u otra persona del entorno, se comunica con ellos, a menudo están dispuestos a discutir temas potencialmente sensibles sin verificar la fuente.

También pueden leer: Metaphor: ReFantazio

Las operaciones universitarias también abarcan múltiples industrias. Los presidentes de universidades son, en efecto, directores ejecutivos de organizaciones de salud, proveedores de vivienda y grandes instituciones financieras, lo que vuelve a plantear el factor de «industria de industrias». Por lo tanto, los líderes de alto nivel pueden convertirse en objetivos principales para cualquiera que ataque esos sectores.

La combinación de valor y vulnerabilidad en los sistemas educativos ha atraído la atención de una variedad de ciberatacantes, desde delincuentes que emplean nuevas técnicas de malware hasta actores estatales que utilizan métodos de espionaje tradicionales.

Microsoft monitorea continuamente a los actores de amenazas y vectores de ataque en todo el mundo. A continuación, algunos de los problemas clave que estamos observando en los sistemas educativos.

Los sistemas de correo electrónico en las escuelas ofrecen un amplio margen para comprometerse

El entorno naturalmente abierto en la mayoría de las universidades las obliga a ser más relajadas en cuanto a la higiene del correo electrónico. Reciben una gran cantidad de correos electrónicos que generan ruido en el sistema y, a menudo, tienen limitaciones operativas sobre dónde y cómo pueden colocar controles debido a la apertura que necesitan para colaborar con exalumnos, donantes, usuarios externos y otros casos.

Las instituciones educativas suelen compartir muchos anuncios por correo electrónico. Difunden diagramas informativos sobre eventos locales y recursos escolares. Comúnmente permiten que sistemas de correos externos, como los de envíos masivos, accedan a sus entornos. Esta combinación de apertura y falta de controles crea un terreno fértil para los ciberataques.

La IA está aumentando la importancia de la visibilidad y el control

Los ciberatacantes, al reconocer el enfoque de las universidades en la construcción y el intercambio de conocimientos, pueden inspeccionar todos los puntos de acceso visibles en busca de entradas a sistemas habilitados por IA o información privilegiada sobre cómo operan esos sistemas. Si las bases de datos y sistemas de IA, ya sea en las instalaciones o en la nube, no se aseguran con controles de identidad y acceso adecuados, se vuelven vulnerables. Así como las instituciones educativas se adaptaron a los servicios en la nube, dispositivos móviles y el aprendizaje híbrido—lo que introdujo nuevas identidades y privilegios a gobernar, dispositivos que gestionar y redes que segmentar—ahora deben adaptarse a los riesgos cibernéticos de la IA mediante la ampliación de estas imperativas de visibilidad y control.

Los actores estatales buscan propiedad intelectual valiosa y conexiones de alto nivel

Las universidades que gestionan investigaciones financiadas por el gobierno federal, o que trabajan estrechamente con los sectores de defensa, tecnología y otros socios industriales, han reconocido durante mucho tiempo el riesgo de espionaje. Décadas atrás, las universidades se enfocaban en señales físicas del espionaje, como personas que aparecían en el campus tomando fotos o intentando acceder a laboratorios. Estos siguen siendo riesgos, pero hoy en día, la dinámica de la identidad digital y la ingeniería social ha ampliado considerablemente las herramientas del espionaje.

Las universidades son a menudo epicentros de propiedad intelectual altamente sensible. Pueden estar llevando a cabo investigaciones de vanguardia o trabajando en proyectos de alto valor en campos como la aeronáutica, la ingeniería, la ciencia nuclear u otros temas sensibles en asociación con agencias gubernamentales.

Para los ciberatacantes, puede ser más fácil comprometer primero a alguien en el sector educativo que tenga vínculos con el sector de defensa y luego utilizar ese acceso para realizar ataques de phishing más convincentes a objetivos de mayor valor.

Las universidades también cuentan con expertos en política exterior, ciencia, tecnología y otras disciplinas valiosas que podrían ofrecer información, si son engañados en ataques de ingeniería social que utilicen identidades falsas o robadas de colegas o personas de confianza. Además de poseer inteligencia valiosa, las cuentas comprometidas de empleados universitarios pueden servir como trampolines para campañas más amplias contra objetivos gubernamentales e industriales.

Actores estatales que atacan la educación

Irán

Peach Sandstorm

Peach Sandstorm ha utilizado ataques de fuerza bruta con contraseñas (password spray attacks) contra el sector educativo para obtener acceso a la infraestructura utilizada en esas industrias. Microsoft también ha observado que esta organización emplea técnicas de ingeniería social contra objetivos en la educación superior.

Mint Sandstorm

Microsoft ha observado un subgrupo de este equipo de ataque iraní que dirige sus ataques a expertos de alto perfil en asuntos de Medio Oriente en universidades y organizaciones de investigación. Estos sofisticados ataques de phishing utilizan ingeniería social para persuadir a las víctimas a descargar archivos maliciosos, incluyendo una puerta trasera personalizada llamada MediaPl.

Instituto Mabna

En 2023, el Instituto Mabna de Irán realizó intrusiones en los sistemas informáticos de al menos 144 universidades de Estados Unidos y 176 universidades en otros 21 países.

Las credenciales robadas se utilizaron en beneficio del Cuerpo de la Guardia Revolucionaria Islámica de Irán y también se vendieron dentro de Irán a través de la web. Las credenciales robadas de profesores universitarios fueron utilizadas para acceder directamente a los sistemas de bibliotecas universitarias.

Corea del Norte

Emerald Sleet

Este grupo norcoreano se dirige principalmente a expertos en política de Asia Oriental o en relaciones entre Corea del Norte y Corea del Sur. En algunos casos, los mismos académicos han sido blanco de Emerald Sleet durante casi una década.

Emerald Sleet utiliza IA para escribir scripts maliciosos y contenido para la ingeniería social, aunque no siempre para distribuir malware. Una tendencia emergente es pedir información experta sobre políticas que luego podría usarse para manipular negociaciones, acuerdos comerciales o sanciones.

Moonstone Sleet

Moonstone Sleet es otro actor norcoreano que ha adoptado enfoques novedosos, como crear empresas falsas para establecer relaciones comerciales con instituciones educativas o con un miembro o estudiante en particular.

Uno de los ataques más destacados de Moonstone Sleet involucró la creación de un juego temático de tanques falso, utilizado para atacar a individuos en instituciones educativas, con el objetivo de desplegar malware y extraer datos.

Grupos en desarrollo

Storm-1877

Este actor se dedica en gran medida al robo de criptomonedas utilizando una familia de malware personalizada que despliegan de diversas maneras. El objetivo final de este malware es robar direcciones de carteras de criptomonedas y credenciales de inicio de sesión en plataformas de criptomonedas.

los estudiantes son a menudo el objetivo de estos ataques, que a menudo comienzan en redes sociales. Storm-1877 se dirige a estudiantes porque pueden no estar tan conscientes de las amenazas digitales como los profesionales de la industria.

Defensa contra ataques

Un nuevo plan de estudios de seguridad

Debido a las limitaciones presupuestarias y de talento en el sector educativo, así como a la apertura inherente de su entorno, resolver la seguridad en la educación va más allá de un simple problema tecnológico. La gestión de la postura de seguridad y la priorización de medidas de protección pueden ser costosas y difíciles para estas instituciones, pero hay mucho que los sistemas escolares pueden hacer para protegerse.

Mantener y escalar la ciberhigiene básica será clave para asegurar los sistemas escolares. Crear conciencia sobre los riesgos de seguridad y fomentar buenas prácticas en todos los niveles—estudiantes, profesores, administradores, personal de TI, personal del campus, y más—puede ayudar a crear un entorno más seguro.

Para los profesionales de TI y seguridad en el sector educativo, comenzar con lo básico y fortalecer la postura general de seguridad es un buen primer paso. A partir de ahí, centralizar la pila tecnológica puede facilitar un mejor monitoreo de los registros y la actividad, logrando una imagen más clara de la postura general de seguridad y cualquier vulnerabilidad.

Universidad Estatal de Oregón

La Universidad Estatal de Oregón (OSU), una universidad centrada en la investigación de nivel R1, da alta prioridad a la protección de su investigación para mantener su reputación. En 2021, experimentó un incidente de ciberseguridad extenso, sin precedentes. Este ciberataque reveló brechas en las operaciones de seguridad de OSU.

«Los tipos de amenazas que estamos viendo, los tipos de eventos que están ocurriendo en la educación superior, son mucho más agresivos por parte de los adversarios cibernéticos.»

—David McMorries, Director de Seguridad de la Información, Universidad Estatal de Oregón

En respuesta a este incidente, OSU creó su Centro de Operaciones de Seguridad (SOC), que se ha convertido en el centro de los esfuerzos de seguridad de la universidad. La IA también ha ayudado a automatizar las capacidades y ha permitido a sus analistas, que son estudiantes universitarios, aprender rápidamente a escribir código—como en la búsqueda avanzada de amenazas.

Departamento de Educación de Arizona

El Departamento de Educación de Arizona (ADE) va más allá de los requisitos estatales al enfocarse en un modelo de Zero Trust y sistemas cerrados. Bloquea todo el tráfico proveniente de fuera de los Estados Unidos en su entorno de Microsoft 365, Azure y su centro de datos local.

«No permito que nada esté expuesto a internet en mis entornos de desarrollo inferiores, y aun con los entornos de producción, tenemos un cuidado adicional para asegurarnos de que utilizamos un grupo de seguridad de red para proteger los servicios de aplicaciones.»

—Chris Henry, Gerente de Infraestructura, Departamento de Educación de Arizona

Sigan estas recomendaciones:

- La mejor defensa contra ataques de phishing con códigos QR es estar consciente y prestar atención. Pausen, inspeccionen la URL del código antes de abrirlo y no abras códigos QR de fuentes inesperadas, especialmente si el mensaje tiene un lenguaje urgente o errores.

- Consideren implementar un «servicio de nombres de dominio protector», una herramienta gratuita que ayuda a prevenir ataques de ransomware y otros ciberataques bloqueando las conexiones de los sistemas informáticos a sitios web dañinos. Prevén ataques de password spray con contraseñas estrictas y despliega autenticación multifactor.

- Eduquen a estudiantes y personal sobre su higiene de seguridad y anímalos a usar autenticación multifactor o protecciones sin contraseña. Estudios han demostrado que una cuenta es más del 99.9% menos propensa a ser comprometida cuando utiliza autenticación multifactor.

- Microsoft ha lanzado capacitaciones basadas en roles para líderes, educadores, estudiantes, padres y profesionales de TI, alineadas con las recomendaciones de la Agencia de Seguridad de Infraestructura y Ciberseguridad de los Estados Unidos.

Perfil de experto

Corey Lee siempre tuvo interés en resolver acertijos y crímenes. Comenzó su carrera universitaria en Penn State en justicia penal, pero pronto descubrió su pasión por la informática forense tras tomar un curso sobre cómo investigar un hackeo a una computadora de escritorio.

Tras completar su grado en seguridad y análisis de riesgos, Corey llegó a Microsoft con el objetivo de ganar experiencia en múltiples industrias. Ha trabajado en la seguridad de todo tipo de agencias federales, estatales y locales, así como empresas comerciales, pero hoy se enfoca en el sector educativo.

Después de trabajar en diversas industrias, Corey ve la educación desde una perspectiva diferente: una industria significativamente única dentro de las industrias. Las dinámicas en juego dentro del sector educativo incluyen instituciones académicas, servicios financieros, infraestructuras críticas como hospitales y transporte, y asociaciones con agencias gubernamentales. Según Corey, trabajar en un campo tan amplio le permite aprovechar habilidades de múltiples industrias para abordar problemas específicos en todo el panorama.

Te recomendamos: Metaphor: ReFantazio

El hecho de que el sector educativo también pueda considerarse subatendido en términos de ciberseguridad es otro desafío importante y parte de la misión personal de Corey. El sector necesita expertos en ciberseguridad para elevar la prioridad de proteger los sistemas escolares. Corey trabaja en el diálogo público e industrial, programas de capacitación, respuesta a incidentes y defensa general para proteger no solo la infraestructura de la educación, sino también a los estudiantes, padres, profesores y personal.

Hoy en día, Corey está enfocado en reimaginar los centros de operaciones de seguridad para estudiantes, incluyendo cómo integrar la IA en la ecuación y llevar tecnologías y capacitaciones modernas a la mesa. Al hacer crecer la fuerza laboral de ciberseguridad en la educación y darles nuevas herramientas, está trabajando para elevar la seguridad en el sector de una manera acorde con lo crucial que es esta industria para el futuro.

Por último, los invitamos a escuchar nuestros podcasts: Top Tech y Top Gaming disponibles en Spotify.