¡Una y otra vez! No cabe duda que ESET es una compañía líder en detección de amenazas. ¿No lo creen? Échenle un vistazo a esta información de un nuevo ataque de ransomware.

El equipo de investigación de ESET, compañía líder en detección proactiva de amenazas, detectó una nueva ola de ataques de ransomware, secuestro de datos, apuntando a múltiples organizaciones en Ucrania que comparten elementos con otras campañas desatadas anteriormente por el grupo de APT Sandworm. ESET alertó al Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) sobre los ataques que se detectaron por primera vez el 21 de noviembre. Si bien este ransomware, apodado por ESET como RansomBoggs, es nuevo, la forma en que se despliega es similar a algunos ataques anteriores atribuidos a este conocido actor de amenazas.

Sandworm tiene un largo historial como responsable de algunos de los ataques cibernéticos más disruptivos del mundo durante la última década. Su última aparición fue hace solo unas semanas después de que Microsoft lo señalara como responsable del ransomware llamado “Prestige” que afectó a varias empresas de logística en Ucrania y Polonia a principios de octubre.

Ucrania puntualmente ha sido el blanco de una serie de ataques cibernéticos altamente disruptivos lanzados por Sandworm desde al menos 2014, incluidos BlackEnergy, GreyEnergy e Industroyer. El grupo también estuvo detrás de los ataques de NotPetya que arrasaron muchas redes corporativas en Ucrania en junio de 2017 antes de propagarse a nivel mundial y causar estragos en muchas organizaciones de todo el mundo.

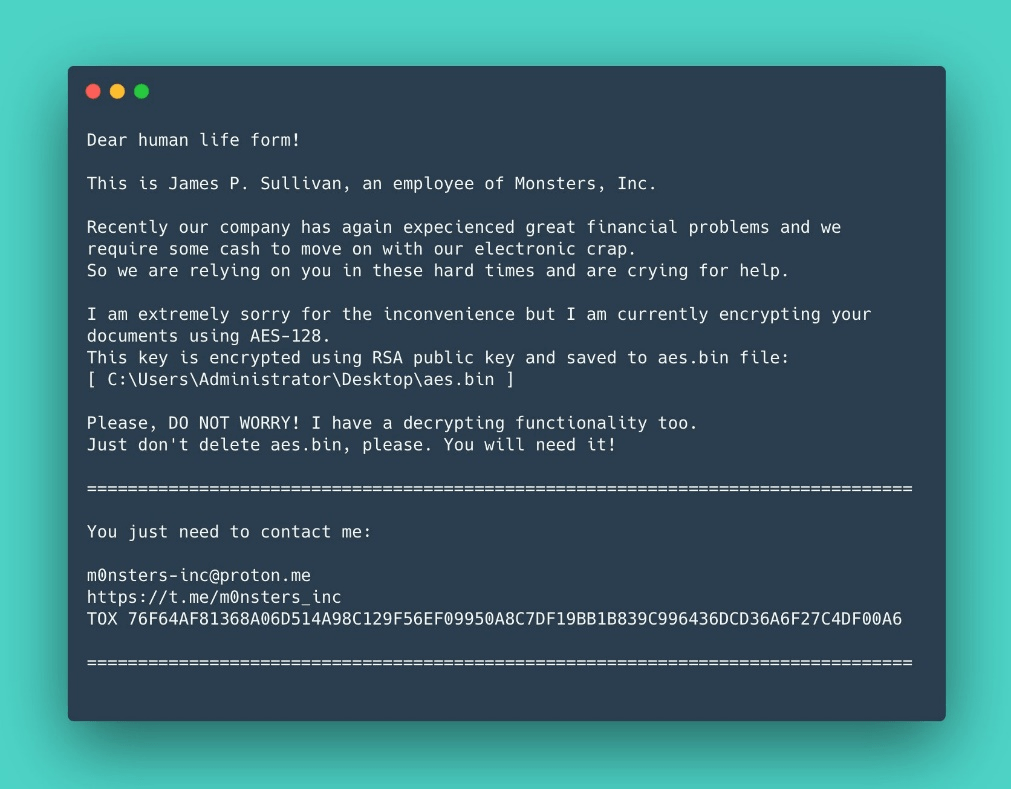

Pie de imagen: Nota de rescate de RansomBoggs

Te recomendamos: ¡Atención! ESET ha identificado un mensaje de soporte de WhatsApp falso

En la nota de rescate (SullivanDecryptsYourFiles.txt), los autores de RansomBoggs hacen múltiples referencias a la película Monsters Inc., incluso haciéndose pasar por James P. Sullivan, el protagonista principal de la película. Una vez liberado, el nuevo ransomware genera una clave aleatoria y cifra los archivos.

En cuanto a las similitudes con otros ataques de Sandworm, el script de PowerShell utilizado para distribuir RansomBoggs desde el controlador de dominio es casi idéntico al utilizado en los ataques de Industroyer2 contra el sector energético de Ucrania en abril de este año. El mismo script fue utilizado para distribuir el malware del tipo wiper llamado CaddyWiper que utilizó el loader ArguePatch y afectó a varias docenas de sistemas en un número limitado de organizaciones en Ucrania en marzo.

“Durante este año las organizaciones ucranianas de alto perfil han tenido que enfrentar diversas amenazas. Por mencionar un ejemplo, el 23 de febrero, apenas unas horas antes de que Rusia invadiera Ucrania, la telemetría de ESET detectó a HermeticWiper en las redes de varias organizaciones ucranianas. Al día siguiente, comenzó un segundo ataque con intenciones destructivas contra una red gubernamental ucraniana, esta vez desplegando IsaacWiper”, comenta Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

Para conocer más sobre seguridad informática ingrese al portal de noticias de ESET.

Por otro lado, ESET invita a conocer Conexión Segura, su podcast para saber qué está ocurriendo en el mundo de la seguridad informática. Para escucharlo ingrese a:

Esta es una muestra más de que ESET es una de las compañías líderes en detección de ataques.